サイバーセキュリティの鎖は、ITシステム、ソフトウェア、ネットワーク、このテクノロジーとやり取りする要員から構成されます。サイバー研究者のほとんどは、サイバーセキュリティチェーンの最も弱いつなぎ目が人間であると考えています。データ漏洩インシデントの9/10 (88%)は、従業員のミスが原因で起こります。1 また、組織が従業員のミスを深刻に受け止めても、従業員は自らのミスをあまり認めようとはしません。この情報に基づき、従業員はサイバーセキュリティチェーンの最も弱いつなぎ目と推測され、サイバーセキュリティ業界においてしばしば議論されています。しかしながら、従業員のミスは、実際に最も弱いつなぎ目の徴候にすぎないと考えて差し支えありません。組織のセキュリティ意識向上トレーニングとサイバーセキュリティ文化の中にはギャップがあります。

よくある従業員のミス

データ漏洩につながる一般的な従業員のミスの例を以下に挙げます。

- フィッシング:—フィッシングは、詐欺師が自ら •を信頼できる発信源と偽装することで、機密情報またはデータを誘い出そうとするサイバー犯罪です。2 従業員の4人に1人は、仕事でフィッシングメールをクリックしたことがあり、男性の方が女性に比べフィッシング詐欺に引っかかる確率は2倍でした。

- 誤送信メール:—手違いまたは故意に間違った受 •信者に送信される電子メールは、電子メール内のデータが機密である場合には大惨事となる可能性があります。よく知られたなデータ漏洩の多くは、誤送信メールによって引き起こされました。例えば、2020年にスタンフォード大学 (米国カリフォルニア州スタンフォード)のティーチングアシスタントは、民間事業体への人材募集にコース履修者名簿を用いた結果、家族教育権とプライバシー法(Family Educational Rights and Privacy Act (FERPA))違反として除籍処分となりました。誤送信メールは、多くの政治的データ漏洩の原因にもなっています。3

- シャドウITソフトウェアおよびサービス:—IT部 •門から明示的な承認なしにシステム、アプリケーション、ソフトウェアを使用することもデータ漏洩の原因になります。ほとんどのシャドウITソフトウェアは使い勝手が良いため、従業員は仕事の効率性を高めるためにシャドウITを使用することもよくあります。シャドウITの一般的な例としては、生産性アプリケーション (TrelloやSlackなど)、物理デバイス(フラッシュドライブなど)、PDFからMicrosoft Wordへの変換用プログラムなどがあります。4 シャドウITのリスクは、主にライセンス許諾、コンプ ライアンス、テストの視点と関係します。シャドウITは、組織のITインフラストラクチャ監査の範囲外であるため、シャドウITによって導入されるリスクや、リスク対策のコントロールが整備されているかどうかについて、サイバーセキュリティチームは分析することが難しくなっています。

- 弱いパスワードとパスワード共有:—これらのよ •くある脆弱性は、情報セキュリティポリシーによる義務付けおよびトレーニングによってある程度軽減できます。

- 公衆Wi-Fiネットワーク:—公衆ネットワークは、 •暗号化されていないことが多いため、ユーザーは中間者攻撃(MitM)などの一般的なハッキングの安易な標的になります。これを防止する最善策は、ネットワークトラフィックが安全であることを確実にするために仮想専用ネットワーク(VPN)を常に使用することです。5 なお、このようなミスはよくあることですが、セキュリティインシデントはその他の原因によっても発生します。例えば、無許可のデバイスを職場のコンピューターに接続すると、中に含まれた悪意のあるハッカーコードが組織内でデータ漏洩を引き起こす可能性があります。

方法論

102名の参加者から成るグループに対し、2週間にわたって調査を実施しました。参加者は主にIT畑で、業務のほとんどでコンピューターを使用します。参加者の大多数はアメリカ在住で、実務経験は10年未満です。回答者の25%以上は女性でした (図表1).

102名の参加者から成るグループに対し、2週間にわたって調査を実施しました。参加者は主にIT畑で、業務のほとんどでコンピューターを使用します。参加者の大多数はアメリカ在住で、実務経験は10年未満です。回答者の25%以上は女性でした (図表1).

参加者にはLinkedInから連絡し、オンラインアンケートを送信しました。アンケートは、データ漏洩につながるよくある従業員のミスに関する一般的な質問5問と、知識ベースの質問5問から構成されます。正解ごとに1点を付与し、最終的な知識スコアの計算に使用しました。次に、参加者にはセキュリティトレーニング情報が送信され、1週間後に同じ質問に回答するよう依頼しました。知識ベースの質問に対する回答に基づき、知識スコアが計算され、サイバーセキュリティトレーニングの有効性の測定に使用しました。採点は、以下のトピックに対応した5問の知識ベースの質問に基づいて行われました。

- サンプルのスパムメールに対する参加者の反応

- フィッシングの定義

- 参加者が誤送信メールはEUの一般データ保護規 則(GDPR)違反につながると思うか

- 参加者が仕事でパスワードを共有したことがあ るか、またパスワードの共有は良い実践手法と 思うか

- 公衆Wi-Fiネットワークで安全に利用する方法

データ分析と結果

102名の参加者から2週間にわたって回収されたデータを分析し、この調査の目的によりパーセントと比率で表しました。図表2 は、調査母集団における組織のセキュリティトレーニングに関するデータをまとめたものです。参加者の大多数は、毎年職場でセキュリティトレーニングとリマインダーを受けていました。参加者の75%は、自らが所属する組織は、サイバー脅威に対抗するために身に着けるべき十分なサイバーセキュリティ意識に関するトレーニングを提供していないと考えています。アンケート回答者の4分の1は、IT部門から明確な承認を得ることなく、職場でシャドウITソフトウェアを使用しているか、使用したことがありました。

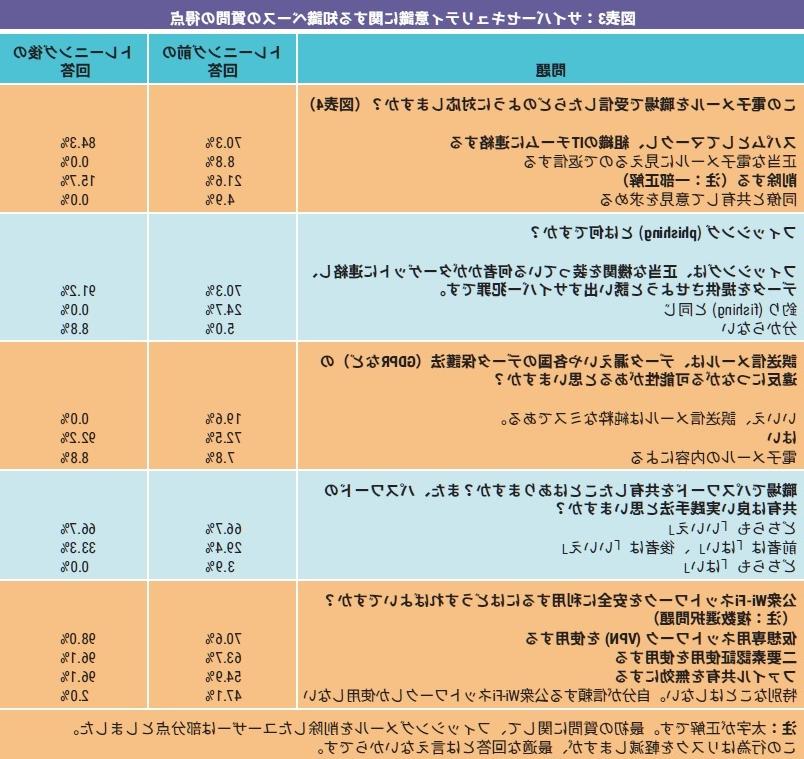

図表3 lは、サイバーセキュリティ意識に関するトレーニングを受ける前と受けた後の知識ベースの質問に関するテスト得点を計算し、パーセントで表したものです。各知識ベースの質問について、トレーニング後の正解率が大幅に上がりました。

図表4は、最初の質問に回答しやすくするためにアンケートに含めたサンプルメールを示しています。この電子メールはフィッシングメールであるため、削除してスパムとしてマークすべきです。

Source: Phishing.org, “Phishing Examples,” http://www.phishing.org/phishing-examples

図表5 は、トレーニング前後に獲得した知識スコアの累計を示しています。セキュリティ意識向上トレーニングが施されたことで、知識スコアの累計は20%以上も上昇しました。サイバー意識向上トレーニングを頻繁に実施すると、従業員のサイバー意識は大幅に向上し、サイバー攻撃に対抗するための知識が身に付きます。

セキュリティ意識向上の重要性

人的要因は、長らくセキュリティチェーンの最も弱いつなぎ目と考えられてきました。この調査は、そのような考え方を改め、人的要因は組織のセ キュリティ文化および意識向上トレーニングと同じ程度の有効性しかないことを強調するためのものです。PricewaterhouseCoopers (PwC)情報セ キュリティ侵害調査でも同様の結論が報告されています。調査の回答者は、不注意による人的エラー(48%)、スタッフの意識不足(33%)、個人審査の弱点(17%)は、組織が被った最悪の侵害の1つを引き起こしたすべての寄与要因と考えていました。6

「この調査は、ほとんどの従業員が、所属する組織が提供するセキュリティ意識向上トレーニングは不十分であり、改善の余地があると考えていることを明確に示しました」

この研究調査の参加者の大多数も、組織のITイン フラストラクチャにセキュリティの脆弱性を引き 起こすシャドウソフトウェアを使用していました。 Forbesによると、

従業員は、ソーシャルメディアへのアクセス(39%)、アプリのダウンロード(24%)、ゲーム(13%)、映画鑑賞(7%)の順でシャドウITデバイスを最もよく使用します。ハッカー、犯罪組織、国家ぐるみのサイバー犯罪組織は、これら4大領域でソーシャルエンジニアリングハッキング、フィッシング、マルウェア注入を活用して事業体ネットワークへのアクセス権を取得し、データを引き出します。7

この調査は、ほとんどの従業員が、所属する組織が提供するセキュリティ意識向上トレーニングが不十分であり、改善の余地があると考えていることを明確に示しました。

「セキュリティの習慣が不十分なことは、セキュリティトレーニングが弱く、組織内のセキュリティ文化が不足していることの徴候です」

同様の調査結果によれば、適切な教育とトレーニングを施すことで組織内のセキュリティを高めると、ユーザーの情報セキュリティに関する基礎知識と判断力が高まり、更に人的エラーや不注意を防ぎやすくすることが示唆されています。8

組織は、内部トレーニングチームを運用するか、サードパーティの委託業者を使用することができます。組織は、その従業員のためにタイムリーで効率的なセキュリティトレーニング方法に優先順位を付け、ゲーミフィケーションなどの新しいテクノロジーの活用を検討すべきです。それにより、ユーザーのITコンプライアンスに対する関心を深め、ITコンプライアンスおよびサイバーセキュリティ意識を幅広く浸透させることができます。9 組織における文化は、サイバーセキュリティのベストプラクティスに関する電子メールの定期送信、定期フィッシングテストの実施、フィッシングをIT部門に正しく報告した従業員への報償などの手順を含めることで修正できます。

結論

人間がセキュリティサプライチェーンの最も弱いつなぎ目であるとはよく言われますが、疑問符を付けなければなりません。セキュリティ習慣が不十分なことは、セキュリティトレーニングが弱く、組織内のセキュリティ文化が浸透していないことの徴候です。人間はミスをしますが、適切なトレーニングと定期的なリマインダーにより、この脆弱性を効果的に軽減できます。効率的かつ定期的なサイバーセキュリティ意識向上トレーニングと組織内のサイバー意識文化を取り入れることで、サイバーセキュリティチェーンの人的要因を強化できます。もう鎖の最も弱いつなぎ目とは言わせません。

後注

1 CISOMAG, “’Psychology of Human Error’ Could Help Businesses Prevent Security Breaches,” 12 September 2020, http://cisomag.eccouncil.org/psychology-of-human-error-could-help-businesses-prevent-security-breaches/

2 Porter, K.; “What Is Phishing? How to Recognize and Avoid Phishing Scams,” NortonLifeLock,

25 September 2020, http://us.norton.com/internetsecurity-online-scams-what-is-phishing.html

3 Tessian, “11 Examples of Data Breaches Caused By Misdirected Emails,” 17 March 2021, www.tessian.com/blog/data-breaches-caused-by-misdirected-emails

4 Gutierrez, R.; “Managing Shadow IT,” OneNeck Blog, 17 June 2021, http://www.oneneck.com/blog/cloud/managing-shadow-it

5 Sebastian, G. S.; “A Descriptive Study on Cybersecurity Challenges of Working From Home During COVID-19 Pandemic and a Proposed 8 Step WFH Cyber-Attack Mitigation Plan,” Communications of the IBIMA, vol. 2021, 17 February 2021, http://ibimapublishing.com/articles/CIBIMA/2021/589235/

6 PricewaterhouseCoopers (PwC), “2015 Information Security Breaches Survey,” http://www.pwc.co.uk/assets/pdf/2015-isbs-technical-report-blue-03.pdf

7 Columbus, L.; “Shadow IT Is the Cybersecurity Threat That Keeps Giving All Year Long,” Forbes, 15 December 2019, http://www.forbes.com/sites/louiscolumbus/2019/12/15/shadow-it-is-the-cybersecurity-threat-that-keeps-giving-all-year-long/?sh=59da0c1b5561

8 Shahri, A.; Z. Ismail; N. A. Rahim; “Security Effectiveness in Health Information System: Through Improving the Human Factors by Education and Training,” Australian Journal of Basic and Applied Sciences, vol. 6, iss. 12, 2012

9 Sebastian, G. S.; “How to Increase Adoption of IT Compliance and Cyber Awareness,” International Security Journal, http://internationalsecurityjournal.com/adoption-of-it-compliance/

Glorin Sebastian, CISA, CISSP

Big Four会計事務所のITリスクおよびセキュリティ担当シニアコンサルタントで、6年以上の経験がある。専門はSAPアプリケーション、IT、ビジネス、セキュリティコントロールです。

Phanindra Kolluru, CRISC

Big Four会計事務所のSAPセキュリティ実装担当シニアコンサルタントで、SAP、ガバナンス・リスク・コンプライアンス(GRC)、アクセス・コントロールの実装、ITリスクおよびコントロール評価の分野で豊富な経験を有している。